2. Instalar los certificados en formato p12

0. Introducción. Conversión de formato de certificado

Si nuestro certificado no es p12, utilizar el programa Keystore Explorer y se pueden cambiar los certificados sin problema.

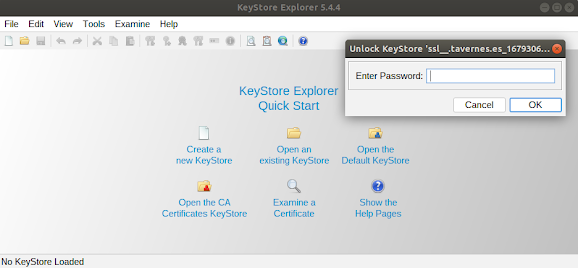

para cambiar el certificado de formato, primeramente hay que abrir el fichero del certificado con Keystore Explorer, para ello nos pide la contraseña del certificado.

En el menú Tools > Change Keystore Type > y elegimos el tipo de certificado (almacen de claves) que que queremos. En la imagen se ha elegido JKS pero en nuestro caso tendriamos que elegir p12

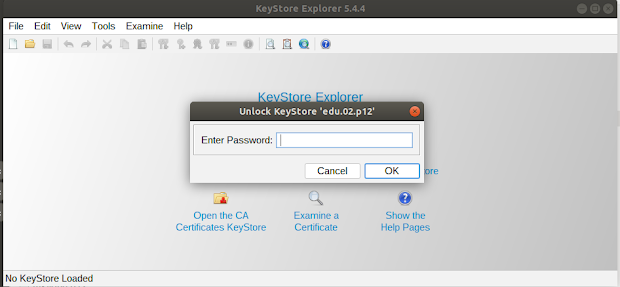

Y le damos la misma contraseña con la que hemos abierto el certificado

Ahora lo guardamos con otro nombre y extensión p12 (File > Save As ) y ya lo tenemos

1. Problemas de transferencia

A veces no se pueden transferir ficheros desde/hasta que se encuentren fuera de la carpeta /home/teralco. Para ello, vale la pena crearse una carpeta temporal dentro de /home/teralco y copiar los ficheros ahí dentro.

A continuación con Putty, se copian los ficheros desde la capeta anterior creada a la carpeta donde tengan que ir.

2. Servidor Gexflow SEDE (firma móvil). OJO ver que es la nueva versión hecha con Spring Boot.

OJO!!: He hecho lo que se indica aquí, y no he podido arrancar el tomcat interno que tiene. aparece este error

java.security.UnrecoverableKeyException: Private key not stored as PKCS#8 EncryptedPrivateKeyInfo: java.io.IOException: ObjectIdentifier() -- data isn't an object ID (tag = 48)

y no hay manera de solucionarlo.

En cambio, he copiado los ficheros del directorio /op/sede (junto cons sus links) a una máquina ubuntu (creando las carpeta /opt/sede) y con una version 1.8 de java he ejecutado

java -jar sede-3.6.66.jar

y el tomcat ha arrancado sin dar este problema.

Pero a pesar que ha arrancado bien, algunas opciones de la sede no funcionaban.

O sea esto es un misterio.

2.1 Descargar con el Filezilla el certificado (ssl_wildcard.pueblo.es.2023-24.p12) a una carpeta accesible como/home/teralco/certificados

2.2 Entrar en putty y copiar el certificado a la carpeta /opt/sedesudo cp /home/teralco/certificados/ssl_wildcard.pueblo.es.2023-24.p12 /opt/sede

2.3 Hacer una copia del fichero application.yml de /opt/sedesudo cp /opt/sede/application.yml application.yml.orig

2.4 Modificar el fichero application.yml sudo nano /opt/sede/application.yml

En concreto, modificar solamente esta parteserver:

contextPath: /

uploadPath: /opt/sede/documentos/

port: 8446

port.http: 8081

ssl:

enabled: true

keyStoreType: PKCS12

key-store: /opt/sede/sede.pueblo.es.2023-24.p12

key-store-password: micertdesedepassword

....

Y en teoria hace falta rearrancar el servidor

para ello hacemos por línea de comando

sudo reboot

2.1 Descargar con el Filezilla el certificado (ssl_wildcard.pueblo.es.2023-24.p12) a una carpeta accesible como

/home/teralco/certificados

2.2 Entrar en putty y copiar el certificado a la carpeta /opt/sede

sudo cp /home/teralco/certificados/ssl_wildcard.pueblo.es.2023-24.p12 /opt/sede

2.3 Hacer una copia del fichero application.yml de /opt/sede

sudo cp /opt/sede/application.yml application.yml.orig

2.4 Modificar el fichero application.yml

sudo nano /opt/sede/application.yml

En concreto, modificar solamente esta parte

server: contextPath: / uploadPath: /opt/sede/documentos/ port: 8446 port.http: 8081 ssl: enabled: true keyStoreType: PKCS12 key-store: /opt/sede/sede.pueblo.es.2023-24.p12 key-store-password: micertdesedepassword ....

3. Servidor Gexflow Back Office (Sello)

2.1 Hay que copiar el certificado p12 en la carpeta

/opt/jboss-4.2.3.GA/server/default/conf

con el nombre

SELLO_AJUNTAMENT_DE_PUEBLO.2023-24.p12

2.2 Hacer una copia de seguridad del fichero

/opt/jboss-4.2.3.GA/server/default/conf/keystores.properties

2.3 Modificar el fichero

/opt/jboss-4.2.3.GA/server/default/conf/keystores.properties

rutaCertificadoFirmaServidor=/opt/jboss-4.2.3.GA/server/default/conf/SELLO_AJUNTAMENT_DE_PUEBLO.2023-24.p12 passwordFirmaServidor=misellopassword

No hace falta rearrancar este servidor!!!

4. ANTICUADO !!!Servidor Gexflow Front Office SEDE (wildcard) OJO ! Ésta és la sede antigua

2.1 Hay que copiar el certificado p12 en la carpeta

/opt/jboss-4.2.3.GA/server/default/conf

con el nombre

sede.pueblo.es.2023-24.p12

2.2 Hacer una copia de seguridad del fichero

/opt/jboss-4.2.3.GA/server/default/deploy/jboss-web.deployer/server.xml

2.3 Modificar el fichero

/opt/jboss-4.2.3.GA/server/default/deploy/jboss-web.deployer/server.xml

<Connector port="8443" protocol="HTTP/1.1" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="${jboss.server.home.dir}/conf/sede.pueblo.es.2023-24.p12" keystorePass="mipkeyassword" keystoreType="PKCS12" truststoreFile="${jboss.server.home.dir}/conf/server.truststore" truststorePass="mytrustpassword" truststoreType="JKS" /> <Connector port="8444" protocol="HTTP/1.1" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="true" sslProtocol="TLS" keystoreFile="${jboss.server.home.dir}/conf/sede.pueblo.es.2023-24.p12" keystorePass="mipkeyassword" keystoreType="PKCS12"

truststoreFile="${jboss.server.home.dir}/conf/server.truststore" truststorePass="mytrustpassword" truststoreType="JKS" />

2.4 Comprobar con Keystore Explorer que el certificado raiz de la ACCV esté en el fichero

/opt/jboss-4.2.3.GA/server/conf/server.trustore

A continuación rearrancar el servidor

Comentarios

Publicar un comentario